Zanim przejdziesz dalej, zastanów się 3 razy, czy na pewno warto podejmować jakąkolwiek walkę, poza pokazaniem hejterowi, że jesteś mądrzejszy(-a). W zdecydowanej większości przypadków nie warto tracić sił, czasu, środków, nerwów…

Zastanów się również, czy na pewno jest to hejt, bo łatwo źle ocenić, a nie chcesz przecież, aby doszło do zamiany ról?

W sytuacji, gdy sprawy rzeczywiście zabrnęły za daleko, masz prawo podjąć obronę. Na początek rozważ dwie możliwości:

- wykorzystanie regulacji i instytucji prawnych (pkt 1 poniżej),

- zaprzęgnięcie do pracy technologii i sprytu (pkt 2 poniżej).

1. Ochrona prawna.

(Punkt do ew. weryfikacji/uzupełnienia)

Regulacje prawne dają Ci pewne możliwości obrony, szczególnie w niektórych przypadkach. Oczywiście to, jak one w rzeczywistości zadziałają, już nie jest takie oczywiste i zależy od wielu czynników. Pamiętaj jednak, że to przede wszystkim od Ciebie zależy, czy w ogóle dasz sobie szansę.

W przypadku, gdy do tej pory nie miałeś(-aś) do czynienia z tego typu zagadnieniami, musisz pamiętać o jednej kwestii. Otóż, naruszenie lub złamanie zasad może podlegać prawu karnemu, bądź prawu cywilnemu. Zupełnie inaczej przebiega większość procedur w obu tych przypadkach, zaangażowane mogą/muszą być inne siły, a także znacząco różni się sposób finansowania.

Niezależnie od wyboru, możesz spróbować uzyskać pomoc od administracji portalu, w ramach którego doszło do naruszenia prawa.

Możesz wnioskować do admina o dwie rzeczy:

- Usunięcie hejtu. Administrator musi Ci pomóc w myśl zasady 'notice and take down’, w przeciwnym razie sam narazi się na odpowiedzialność za naruszenie dóbr osobistych. Zastosowanie tutaj mają dwie regulacje: Dyrektywa 2000/31/WE Parlamentu Europejskiego i Rady z dnia 8 czerwca 2000 r.w sprawie niektórych aspektów prawnych usług społeczeństwa informacyjnego, w szczególności handlu elektronicznego w ramach rynku wewnętrznego (dyrektywa o handlu elektronicznym) (2000/31/WE) (Dz.U.UE L z dnia 17 lipca 2000 r.) oraz polska ustawa z dnia 18 lipca 2002 roku o świadczeniu usług drogą elektroniczną, głównie art. 14, wraz z wieloma już interpretacjami sądów.

- Udostępnienie danych hejtera, zapisanych w logach lub bazach, ponieważ ukrywanie się przez niego pod pseudonimem nie powoduje bezkarności. Tutaj zazwyczaj trafisz na opór ze strony administratora, który może zasłonić się koniecznością wydania nakazu (uprawnienia takie mają odpowiednie służby), ale zawsze warto spróbować. Może uda Ci się przynajmniej uzyskać adresy IP, z których łączył się hejter, które następnie przekażesz Policji, ułatwiając jej dalsze działania. Możesz żądać udostępnienia IP np. na podstawie art. 14 ustawy o świadczeniu usług drogą elektroniczną: „Nie ponosi odpowiedzialności za przechowywane dane ten, kto (…) w razie otrzymania urzędowego zawiadomienia lub uzyskania wiarygodnej wiadomości o bezprawnym charakterze danych lub związanej z nimi działalności niezwłocznie uniemożliwi dostęp do tych danych”. Dodatkowo możesz powołać się na stanowisko Naczelnego Sądu Administracyjnego (sygn. akt I OSK 1666/12): „udostępnienie danych eksploatacyjnych prywatnym osobom prawnym i fizycznym jest zasadne i możliwe, jeśli jest to niezbędne dla realizacji uzasadnionych celów, zalecając jednocześnie rozważne i indywidualne podchodzenie do każdej sprawy w celu zachowania zasady proporcjonalności” Czyli, że każda osoba fizyczna lub prawna może wystąpić do administratora strony o dane użytkownika, pod warunkiem wykazania, że jest to niezbędne do ochrony jej interesów prawnych.

Gdy naruszono prawo karne.

Na podstawie prawa karnego możesz domagać się: ukarania hejtera grzywną, naganą lub ograniczeniem wolności. Akt oskarżenia musisz złożyć do sądu samodzielnie, ponieważ zniewaga, zniesławienie to przestępstwa ścigane z oskarżenia prywatnego, prokurator nie zrobi tego za Ciebie. W myśl art. 212 § 2 i 216 § 2 kodeksu karnego, Internet jest środkiem masowego komunikowania, za pomocą którego sprawca może dopuścić się zarówno zniesławienia, jak i znieważenia. Zawiadomienie o podejrzeniu popełnienia przestępstwa, wraz z wnioskiem o ściganie możesz złożyć zarówno w formie pisemnej jak i ustnej na Policji. Co prawda, organy ścigania w tego typu sprawach często stosują 'spychologię’, sugerując drogę cywilną, ale i tak warto spróbować. Tym bardziej, że złożenie wniosku o ściganie nie wymaga ponoszenia opłat sądowych. Postaraj się przynajmniej przekonać Policję, że dokonano przestępstwa poprzez publikację hejtu. Dzięki temu, nawet, jeżeli sprawa nie zakończy się wyrokiem skazującym, przynajmniej uzyskasz szansę na poznanie danych sprawcy.

Gdy naruszono prawo cywilne.

W przypadku, gdy wpisy hejtera nie mają charakteru znieważenia, a są nieprawdziwą lub negatywną wypowiedzią, możesz oprzeć się o prawo cywilne, wnosząc do sądu pozew cywilny. Ta droga, niestety zazwyczaj będzie dla Ciebie kosztowniejsza, gdyż mogą pojawić się znaczące koszty sądowe oraz koszty wynajęcia pełnomocnika (np. adwokata), jeżeli będzie Ci potrzebna taka pomoc. Zgodnie z art. 24 kodeksu cywilnego przysługuje Ci ochrona dóbr osobistych, a więc dobrego imienia, reputacji czy autorytetu. Na podstawie prawa cywilnego możesz domagać się: przeprosin (w tym publicznych), zaprzestania bezprawnych działań oraz zadośćuczynienia (dla Ciebie lub na rzecz organizacji charytatywnej/społecznej) lub odszkodowania (jeśli poniosłeś(-aś) jakąś konkretną szkodę).

W skrócie:

- Zażądaj od administracji portalu adresu IP hejtera.

- Zgłoś na Policję przypadek znieważania i zwróć się o ustalenie tożsamości i danych adresowych sprawcy.

- Złóż akt oskarżenia do sądu, gdy chodzi o obrażenie lub znieważenie Ciebie.

- Złóż pozew cywilny do sądu, gdy wpis jest nieprawdziwą, negatywną wypowiedzią, a nie znieważeniem.

- Zgłoś na Policję podejrzenie przestępstwa lub wykroczenia, gdy są to wulgaryzmy lub obrażanie narodu, grupy społecznej (np. członków jakiejś fundacji, organizacji, partii, itp.), rasy, płci, itp.

Gdy naruszenie dotyczy relacji biznesowych

W przypadku, gdy przynajmniej jedna ze stron jest przedsiębiorcą, w rachubę mogą wchodzić jeszcze dwie możliwości:

- Sprawdź, czy nie zostały naruszone przepisy RODO, jeżeli hejter jest przedsiębiorcą, jego reprezentantem lub pracownikiem i użył Twoich danych osobowych. Oczywiście, w ten sposób nie zapewnisz sobie ochrony bezpośrednio, ale Twój ew. ruch może doprowadzić do refleksji po stronie hejtera. Wciąż wiele firm ma duże zaległości w tym obszarze, natomiast procedura zgłoszenia naruszenia nie jest skomplikowana, a kary są odstraszające (mnóstwo informacji na ten temat znajdziesz w tym bezpłatnym poradniku).

- Zwróć uwagę na art. 14 ustawy o zwalczaniu nieuczciwej konkurencji. Czynem takim jest rozpowszechnianie nieprawdziwych lub wprowadzających w błąd wiadomości o swoim lub innym przedsiębiorcy lub przedsiębiorstwie, w celu przysporzenia korzyści lub wyrządzenia szkody. Są to nieprawdziwe lub wprowadzające w błąd informacje, w szczególności o kierownictwie, ofercie, cenach, sytuacji gospodarczej lub prawnej.

Niezależnie od ww. możliwości, możesz 'zaprząc do pracy’ technologię – osobiście, bądź komuś to zlecić:

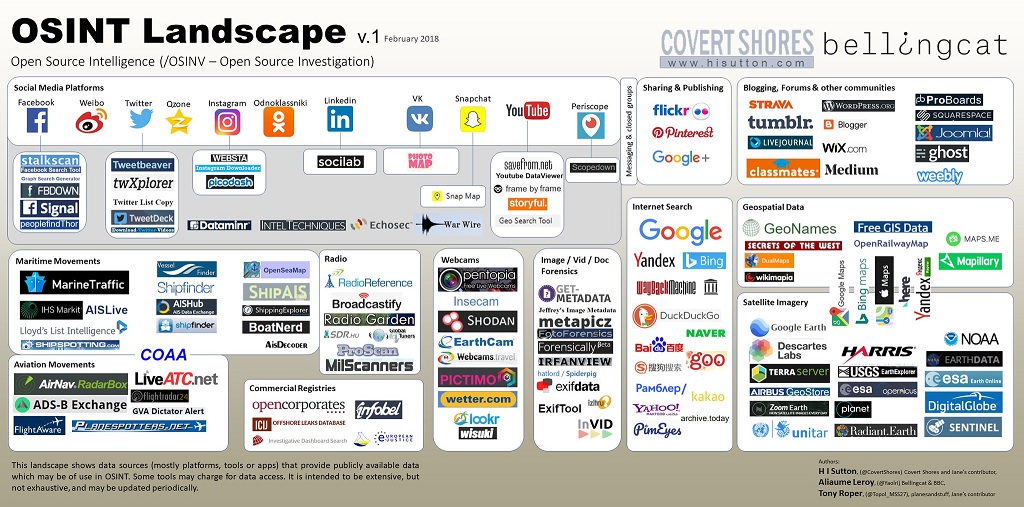

2. OSINT – Open-source intelligence.

OSINT, czyli usługa białego wywiadu, to proces wyszukiwania informacji i ‚śladów’, dostępnych w różnych bazach danych i źródłach. Dzięki OSINT można dotrzeć do tych mniej oczywistych informacji, następnie dokonać filtracji i analizy oraz powiązać je w spójną całość.

Ukrywanie nie takie oczywiste.

OSINT umożliwia często dotarcie do pełniejszych informacji o podmiocie wyszukiwania, kiedy to dysponujemy jedynie podstawowymi informacjami lub szczątkowymi 'śladami’. Najczęściej dane takie są publiczne, ale trudno dostępne, częściowo ukryte, rozrzucone, itp.

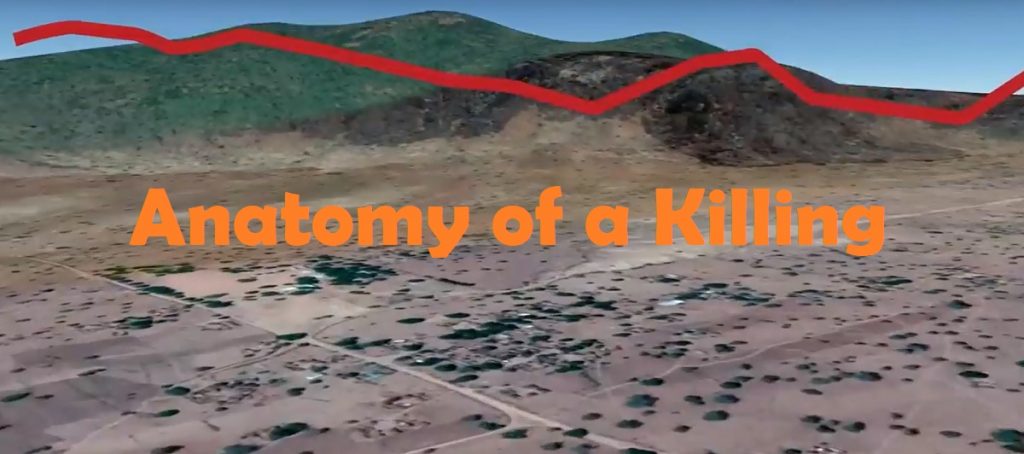

Gdzieś w Afryce zabito kobiety z dziećmi. W Sieci pojawiło się wideo z tego przestępstwa. Wyłącznie na podstawie tego filmu odkryto gdzie, kiedy i kto zabił. Jest to doskonały przykład użycia metod i technologii OSINT do przeprowadzenia skutecznego śledztwa, na podstawie – wydawałoby się – szczątkowych informacji.

100%-wa anonimowość w Internecie właściwie nie istnieje, są metody, pozwalające na odsłonięcie praktycznie każdej próby ukrycia. Pytanie raczej, czy środki, wiedza, narzędzia i czas na jej odkrycie będą wystarczające. Zajmują się tym wyspecjalizowane służby oraz specjaliści, dysponujący odpowiednią wiedzą i technologiami, a koszt takiej usługi oczywiście nie jest mały. Natomiast, istnieje kilka prostszych metod, które mogą pomóc w nieco mniejszej skali.

W przypadku, gdy troll lub hejter ma naprawdę dużą wiedzę, odpowiednie narzędzia i wystarczającą ilość czasu, aby ukryć swoją prawdziwą tożsamość, wówczas zadanie nie jest łatwe, to fakt. Pamiętaj jednak, że zdecydowana większość tego typu działań, odbywa się na dwa sposoby:

- działalność hejtera podyktowana jest emocjami i/lub nie jest wsparta jego wybitną inteligencją,

- troll podejmuje się wielu tego typu zleceń, często na bardzo dużą skalę i/lub dla wielu klientów.

W obu przypadkach istnieje spora szansa, że – prędzej, czy później – hejter popełni jakiś błąd. Nawet, jeżeli jego wcześniejsze przygotowania miały go przed tym uchronić. Wówczas, tylko od Twojej determinacji i wiedzy może zależeć, które z Was okaże się sprytniejsze. Tak więc, jeżeli rzeczywiście masz poważny powód, aby dotrzeć do prawdy, szanse nie są małe.

Kilka prostych metod leży w Twoim zasięgu.

Zanim podejmiesz decyzję, czy w danym przypadku warto zatrudnić specjalistę do deanonimizacji hejtera lub trolla, przemyśl poniższe możliwości (lub doczytaj o metodach OSINT). Niewykluczone bowiem, że hejterowi jedynie wydaje się, że jest taki sprytny lub zwyczajnie popełnił gdzieś błąd. Na każdą metodę znajdzie się 'anty-metoda’, więc nie istnieje coś takiego, jak pełna, skuteczna anonimowość. Oczywiście, czasem wysiłek włożony w ukrycie jest tak duży, że odwrócenie będzie wymagało podjęcia jeszcze większego. Często jednak można znaleźć lukę w o wiele łatwiejszy sposób. Pozostaje jedynie pytanie, czy chcesz podjąć ten wysiłek i w jakiej skali.

Jak rozpoznać, czy zdjęcie (ew. wideo) zostało przerobione, jest prawdziwe, itp.?

Załóżmy, że podejrzewasz, iż ktoś próbuje manipulować poprzez dystrybucję sfałszowanej fotografii lub materiału wideo. To może być np.:

- tzw. mem, wykorzystany jako sugestia prawdziwego zdarzenia,

- rzekomo prawdziwe zdjęcie profilowe,

- fotografia, mająca udowodnić podobno prawdziwą sytuację,

- zdjęcie, na którym zasłonięto lub zamazano część informacji, a których odkrycie zmieniłoby sens przekazu,

- zdjęcie wyodrębnione z filmu (kadr),

- zdjęcie lub film, który rzekomo został stworzony w pewnych okolicznościach i/lub dacie, a podejrzewasz, że były one inne,

- itd., itp.

Istnieje wiele narzędzi informatycznych, które mogą pomóc w odkryciu prawdy i tutaj wskażemy kilka przykładów:

Wyszukiwanie wg obrazów – gdy chcesz sprawdzić, czy zdjęcie (np. profilowe) pojawia się na innych stronach. Kliknij.

Wyszukiwanie wg obrazów od Google – gdy chcesz sprawdzić, czy zdjęcie (np. profilowe) pojawia się na innych stronach. Kliknij.

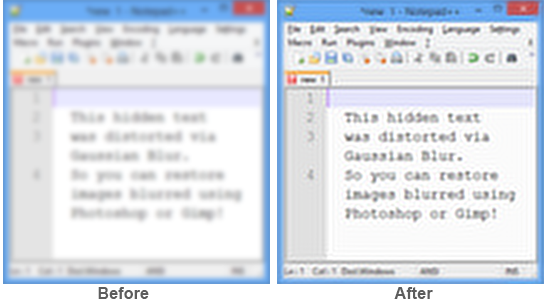

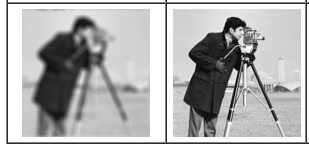

Oprogramowanie, za pomocą którego można 'odmazać’ zdjęcie. Np., gdy próbowano ukryć jakiś istotny fragment, napisy, osoby, itp.

Link do strony producenta: kliknij.

Zestaw nieco bardziej zaawansowanych narzędzi do transformacji i obróbki zdjęć.

Link do strony: kliknij.

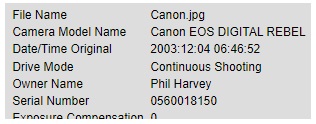

Narzędzie do odczytywania informacji z meta tagów, np. użyteczne w przypadku, gdy chcesz odczytać datę, dane GPS, autora, itp. Obsługuje kilkaset różnych formatów plików, w tym wiele graficznych i wideo. Kliknij.

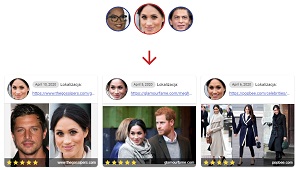

Wyszukiwarka twarzy – po wgraniu zdjęcia, na którym uwidoczniono czyjąś twarz, system przeszuka Internet ze zdjęciami tej samej / podobnej osoby. Link do strony: kliknij.

Oprogramowanie, dzięki któremu możesz sprawdzić, czy zdjęcie zostało zmanipulowane i w jaki sposób. Implementacja algorytmów i metod z zakresu podstaw tzw. kryminalistyki fotograficznej. Kliknij.

Wiedziałeś(-aś), że Google ma tak potężne możliwości?

Z pewnością nie raz używałeś(-aś) wyszukiwarki Google i wiesz, jak wiele stron potrafi ona odnaleźć na zadaną frazę. Ale, czy wiesz, że zdecydowana większość ludzi używa jedynie niewielkiego ułamka potencjału Google? Np. czy chcąc odnaleźć informacje o jakiejś osobie, wpisałeś(-aś) coś w rodzaju 'Adam Kowalski’, czy coś więcej? A wiesz, że wpisując:

site:https://www.facebook.com/ filetype:pdf ("Adam Kowalski" OR "Kowalski Adam") (inżynier OR konstruktor) -architektGoogle wyszuka informacje, które spełnią łącznie poniższe kryteria. To oczywiście tylko przykład, w dodatku tak skonstruowany, aby przypadkiem nie dotyczył konkretnej osoby (w momencie pisania). Analogicznie można konstruować zapytania w interesującym nas kontekście i zakresie. W podanym przykładzie Google:

- ograniczy przeszukiwanie tylko do strony: 'https://www.facebook.com/’,

- przeszuka wyłącznie pliki w formacie PDF,

- wyszuka ciągi (frazy): 'Adam Kowalski’ lub 'Kowalski Adam’,

- dokumenty będą zawierały słowa 'inżynier’ lub 'konstruktor’,

- zostaną pominięte pliki, w których znajdzie się słowo 'architekt’.

Nie będziemy tutaj rozpisywać się, czy też kopiować informacji, sam Google stworzył bardzo czytelne i użyteczne informacje na ten temat. Trzeba jedynie poświęcić chwilę na ich przeczytanie i zrozumienie:

Opis operatorów wyszukiwania: https://www.google.com/intl/pl/help/operators.html i https://support.google.com/websearch/answer/2466433

Opcja wyszukiwania zaawansowanego, gdzie można użyć części ww. operatorów w prostszej formie: https://www.google.com/advanced_search

Jak odkryć kto kryje się pod anonimowym kontem?

Szukając błędów, które mógł popełnić anonim. Śladów, które naprowadzą na prawdziwe konto lub wpis np. na portalu społecznościowym, skojarzeń, podobieństw, tzw. wspólnych mianowników, itp. To zadanie dla osób cierpliwych, potrafiących kojarzyć fakty, a jednocześnie myśleć nieszablonowo, rozumiejących podstawy logiki. W wielu przypadkach może okazać się dosyć trudne. Ale hejterzy to też (niestety) ludzie i też (na szczęście) popełniają błędy. Zobaczmy bardzo prosty przykład:

- Na Twoim profilu zamieszczono fejkowy wpis.

- Już na pierwszy rzut oka widać, że został zamieszczony przez nieprawdziwe konto.

- Aby potwierdzić podejrzenia, pobierasz jego zdjęcie profilowe i wrzucasz do wyszukiwarek grafik. Okazuje się, że fotografia pochodzi z banku zdjęć lub pojawia się w wielu miejscach w Sieci. Masz potwierdzenie, że to nie jest prawdziwe zdjęcie osoby, która podpisała się pod komentarzem. Pójdźmy więc dalej:

- Przeszukujesz social media pod kątem użytej przez intruza ksywki. Okazuje się, że pod tą samą nazwą i zdjęciem publikował również w innych miejscach. W jednym z innych wpisów użył charakterystycznej treści (błąd stylistyczny, specyficzna konstrukcja zdania, unikatowy fragment, itp.). Albo, gdzieś zamieścił unikatowe lub zmanipulowane zdjęcie (które następnie 'odsłaniasz’ lub odkrywasz zaszyte w nim meta tagi).

- Wykorzystując odnaleziony ślad, przeszukujesz Internet pod kątem jego wystąpienia w innym kontekście. Okazuje się, że analogiczny ślad hejter zostawił również na swoim prawdziwym koncie, w innym serwisie. Masz jego prawdziwe dane.

Do realizacji tego typu 'śledztw’ przydatne mogą okazać się zarówno ww. narzędzia, jak również poniższe. To tylko przykłady, wiele innych znajdziesz na stronach, zajmujących się metodami OSINT. Wiele z nich wymaga nieco bardziej zaawansowanych umiejętności technicznych, a sama procedura tropienia bywa skomplikowana. Jednak, wszystko jest dla ludzi, a gdy ochłoniesz z emocji, zadanie może okazać się ciekawym i satysfakcjonującym wyzwaniem :).

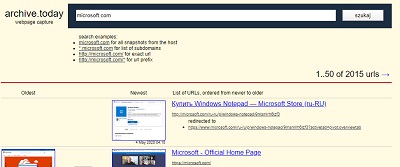

Archiwum stron internetowych (np., gdy chcesz zweryfikować prawdziwość historycznej informacji nt. zawartości strony), a przy okazji biblioteka zawierająca miliony bezpłatnych książek, filmów, programów, muzyki, stron internetowych itp. Kliknij.

Narzędzie do analizy powiązań na Twitterze. Dzięki niemu możesz badać krytyczne relacje pomiędzy użytkownikami portalu, wraz z wizualizacją wyników oraz sprawdzić, kto jest zaangażowany w ciekawe rozmowy. Kliknij.

Narzędzie do pobierania zdjęć z Instagrama. Pobierzesz również posty na Instagramie według nazwy użytkownika, hashtaga lub lokalizacji. Możesz subskrybować użytkowników, hashtagi lub lokalizacje i automatycznie otrzymywać najnowsze zdjęcia.. Kliknij.

Opisywana wcześniej możliwość wykorzystania wyszukiwarki Google do przeszukiwania konkretnych stron. Np. wpisując frazę: 'site:twitter.com/user kowalski’, Google wyszuka nam profile i tweety dot. takiej osoby. Analogicznie możemy jej użyć dla innych portali społecznościowych. Kliknij.

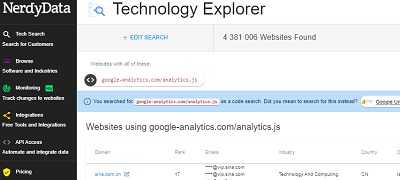

Za pomocą narzędzia odszukasz witryny korzystające z dowolnej technologii internetowej. Potrafi np. analizować skrypty i przechwytywać zmienne, cookie, nagłówki, itp. Może zostać wykorzystane np. do szukania śladów, pozostawionych w kodzie strony internetowej. Kliknij.

Pobiera migawkę strony internetowej, która zawsze będzie online, nawet jeśli oryginalna strona zniknie. Może to być przydatne, jeśli chcesz np. zapisać dowód (m.in. zapisuje dyskusje na FB), spodziewasz się, że jakaś informacja może zniknąć, itp. Pełni również rolę archiwum stron, z tą różnicą, że treści nie są usuwane nawet na żądanie właściciela. Kliknij.

Dostępnych narzędzi do wsparcia działań OSINT jest co najmniej kilka tysięcy. Większość wymaga specjalistycznej wiedzy, umiejętności programistycznych, itp., ale nie wszystkie. W przypadku szerszego zainteresowania tematyką, możesz rozpocząć np. od: